Защита информации в сетях

Содержание:

- Защита передаваемых электронных данных

- Надежность — прежде всего

- Почему поддержкой ИБ-продуктов занимаются специализированные центры

- Что такое информационная безопасность

- Почему в СМБ риски в сфере ИБ высоки

- Платежные системы и сервисы

- Краткая история вопроса

- Какую модель поддержки ИБ лучше выбрать

- Какими средствами обеспечивается, классификация

- Методы защиты информационных систем

- Выбор оптимальных инструментов

- Особенности защиты информации в современном мире

- Виды информационных угроз

- Информационная безопасность в компьютерной среде

- Межсетевые экраны

- Аутентификация и идентификация

- Физические способы обеспечения информационной безопасности

- Отрицание, гнев, торг, принятие

Защита передаваемых электронных данных

В 90-х годах ХХ века человечество перешло с аналогового способа передачи данных на цифровой. Система дискретизации с определенной частотой измеряет величину аналогового сигнала, например, звукового, и сравнивает с заданным значением. Полученный числовой результат она переводит в бинарный код и передает в виде комбинации импульсов-единиц и пробелов-нулей. Перехватить такую передачу данных тоже можно, но, в отличие от подключений к чужой частоте радиоволн или телефонному разговору, которые могли происходить даже случайно из-за сбоев оборудования, цифровой сигнал всегда зашифрован и требует от злоумышленника серьезных усилий для перевода информации в пригодный для использования вид. Поэтому основные методы защиты данных опираются на усложнение шифровки.

Еще на этапе авторизации пользователя в системе от него могут потребовать:

- электронную подпись;

- секретный ключ-токен;

- пароль или PIN-код, постоянно закрепленные за ним или сгенерированные приложением для создания одноразовых паролей.

Во многих системах безопасности предусмотрена проверка устройства, с помощью которого пользователь пытается зайти в систему.

Передаваемые данные защищают криптографическими методами: симметричным и асимметричным кодированием. Существуют специальные программы для шифрования электронной почты, а также плагины для браузеров, генерирующие ключи на стороне пользователя. Сведения передают по защищенным протоколам HTTPS. Антивирусы и программы, фильтрующие спам, в автоматическом режиме проверяют всю электронную переписку на почтовых серверах.

Примечание

Не все государства позволяют пользователям на своей территории использовать системы шифрования высокой надежности, так как хотят оставить за собой право доступа к любой конфиденциальной информации. Также разработчики программ шифрования могут внести в них возможность перехватить и расшифровать любые передаваемые данные.

Тем не менее, на данный момент основной угрозой безопасности является перехват прав доступа на стороне отправителя или адресата. Этого можно избежать, защищая аккаунты надежными паролями.

Надежность пароля складывается из таких параметров, как:

- длина;

- количество символов используемого алфавита (добавление специальных символов или букв в верхнем регистре увеличивает надежность);

- срок действия пароля.

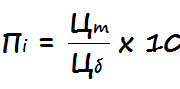

Скорость подбора пароля методом полного перебора известна — примерно 100000 символов в секунду. Поэтому вероятность подбора пароля злоумышленниками в течение срока его действия можно вычислить по следующей формуле:

\(P_g\;=\;\frac{V\;\times\;T}{\left|A\right|^n}\)

V здесь — скорость, T — срок действия пароля, \(|A|^n\) — число паролей длины n, которые можно составить из алфавита с количеством символов А.

Надежность — прежде всего

Для достаточного уровня ИБ в компании необходим системный подход, который учитывает не только все актуальные уязвимости, но и потенциальные проблемы. Поэтому, здесь не обойтись без круглосуточного контроля на каждой из стадий работы с данными, начиная с момента появления в системе и заканчивая удалением из нее.

Есть три основных типа контроля, которые позволяют предусмотреть все (или почти все) опасности.

Административный

Высокий уровень информационной безопасности поддерживается с помощью системы, состоящей из нормативных актов, корпоративной политики безопасности, правил найма, дисциплинарных методов и другого.

Логический

Здесь используются различные средства технического контроля. Это могут быть файрволы, специальное программное обеспечение, менеджеры паролей и многое другое.

Эти два типа контроля помогают предотвратить искусственные угрозы безопасности. Все они так или иначе создаются людьми и представляют собой результат их действий. Это, например, атаки злоумышленников или действия конкурентов.

Физический

Сюда входят системы управления доступом и инженерные системы компании, влияющие на процесс передачи и хранения данных. Это, к примеру, пожарная сигнализация, кондиционирование, отопление и другое. Кроме того, этот подход распространяется непосредственно на устройство рабочих мест и техники. Этот тип контроля помогает предотвратить угрозы естественного происхождения, в том числе обстоятельства непреодолимой силы — пожары, наводнения и т. п.

Почему поддержкой ИБ-продуктов занимаются специализированные центры

Сегодня практически невозможно представить себе сложные информационные системы, поддержка которых выполнялась бы исключительно внутренними ресурсами. Содержать высококвалифицированных специалистов под широкий спектр задач дорого и неэффективно. Поэтому большая часть системного и прикладного ПО в крупных организациях поддерживается силами сторонних исполнителей – сервисных центров, которые обладают достаточным для этого штатом специалистов и необходимыми компетенциями.

Отдельной категорией выступают здесь сервисные центры по информационной безопасности. Ведь, как показывает практика, с обновлением, например, бухгалтерской системы, может справиться большое количество ИТ-специалистов из огромного числа компаний, которым не нужно для этого каких-либо специальных разрешений и допусков. В то же время обслуживание систем информационной безопасности требует от сервисного центра не только специфических знаний и опыта, но и наличия лицензий, а также определенных моделей обслуживания заказчиков.

Кроме того, обеспечение работоспособности средств информационной безопасности обычно имеет критическую важность, и, чем крупнее организация, тем больший ущерб ей может быть нанесён в случае сбоя межсетевого экрана, антифрод-системы или DLP-решения

Что такое информационная безопасность

Чтобы исключить риски, в компании необходимо грамотно организовать работу с оборудованием, ПО и прописать политику безопасности — методы управления данными, а также используемые в работе стандарты и технологии. Профессионально организованная корпоративная информационная безопасность (ИБ) помогает защитить данные от злоумышленников.

Перечислим цели работы решений ИБ.

- Конфиденциальность. У вас появляется контроль над корпоративной информацией — вы точно понимаете уровень защищенности своих данных, в том числе при их хранении или транзите данных любым способом и в любом формате. Вы знаете, что сделано, чтобы исключить несанкционированный доступ к информации и понимаете, насколько надежны эти меры.

- Целостность. Важная вещь, чтобы не допустить искажения информации на разных стадиях бизнес-операций. Этой цели добиваются, стандартизируя процессы работы с данными на разных этапах и в разных отделах.

- Доступность. Все важные данные должны быть доступны всегда, с учетом всех полномочий пользователей. Благодаря этому, процессы в корпоративной сети становятся предсказуемыми. Один из важных плюсов доступности — возможность быстро и полноценно восстановить систему в случае проблем.

Почему в СМБ риски в сфере ИБ высоки

Многие руководители малого бизнеса недооценивают важность информационной безопасности, полагая, что небольшие компании не так интересны хакерам, как крупные. Это заблуждение

Малый бизнес как раз весьма привлекателен для интернет-мошенников. В первую очередь тем, что не слишком озабочен информационной безопасностью.

Не на всяком малом предприятии в штате есть специалист по информационным технологиям, зато часто встречаются нелегальное программное обеспечение, «левый» антивирус. Данные могут храниться в общедоступных папках, ключи от системы дистанционного банковского обслуживания (ДБО) – в ящике стола руководителя. Повышает риск утечки корпоративной информации и использование в работе смартфонов и планшетов.

Как показывает анализ возникающих инцидентов, злоумышленники, как правило, не охотятся на какую-то конкретную компанию, «натравливая» вирусы на всех, кто попадется под руку.

Платежные системы и сервисы

- Facebook Pay

- Apple Pay, Apple Card

- Samsung Pay, Samsung Card

- Alipay

- WeChat Pay

- PayPal и PayPal_Россия

- Android Pay + Google Wallet = Google Pay

- Huawei Pay, Huawei Card, Huawei Digital Payment Cloud Solution

- Garmin Pay

- BitPay Card

- Mir Pay

- VK Pay

- Chase Pay

- Binance Pay

- SWIFT, SWIFT gpi Instant

- Европейская платёжная инициатива (EPI, The European payments initiative)

- CIPS — Трансграничная межбанковская платежная система

- Visa International, Fold Rewards Card, Visa Secure, 3-D Secure

- 3-D Secure 2.0 (3D-Secure 3DS) — EMVCo

- MasterCard

- UnionPay

- JCB Платежная система

- Corda R3 Платежная система на блокчейне

- LG CNS: Платежная система с распознаванием лиц

- Worldpay

- American Express

- Payment Card Industry Security Standards Council

- BitPay

- Square

- MoneyGram

- Биткоин (Bitcoin) Криптовалюта

- Биткоин (Bitcoin) в России

- Криптовалюты в России

- Криптовалюты на Украине, FacePay24

- Криптовалюты в Эстонии

- Национальные криптовалюты

- Восточноазиатская цифровая валюта

- Цифровой юань (DCEP)

- Цифровой евро

- Цифровой доллар

- Цифровая вона Южной Кореи

- Цифровой бат Таиланда

- Цифровая шведская крона (e-krona)

- Facebook Libra криптовалюта

- El Petro (криптовалюта)

- Эфир (Ether, криптовалюта Ethereum)

- Ethereum (криптовалюта)

- JPM Coin (криптовалюта)

- Gram (криптовалюта)

- MUFG Coin (криптовалюта)

- Tcoin (криптовалюта)

- Venus (криптовалюта)

- MobiCoin (криптовалюта)

- Stablecoin (криптовалюта)

- BitTorrent (криптовалюта)

- Wells Fargo Digital Cash (криптовалюта)

- Kodakcoin (криптовалюта)

- Bitcoen Кошерная криптовалюта

- Barca Fan Tokens ($BAR)

Виртуальные карты

- Система Быстрых Платежей (СБП)

- НСПК МИР

- Sberbank Pay, Платежная система Сбербанка, Сбербанк: Система оплаты по улыбке

- Uniteller

- Tinkoff Pay

- Платежная система АО Россельхозбанк

- PosTransfer

- United Card Services

- SelfieToPay

- ISBC Pay Сервис бесконтактной оплаты брелоком

- Сервис по передаче финансовых сообщений (СПФС)

- ECommPay ECommPay: Conversion +

- Про100 (платежная система)

- Рапида (Rapida)

- ChronoPay (Хронопэй)

- CloudPayments

- Эвотор Пэй (Evotor Pay)

- Золотая Корона, KoronaPay

- Элекснет

- Лидер — система денежных переводов НКО

- Деньги.Мэйл.Ру

- Yandex Pay

- ЮMoney

- Webmoney

- RBK Money

- Кошелек МТС Деньги

- Qiwi Кошелек — Группа Qiwi

- МультиКарта

- Мультисервисная платежная система (МПС)

- Кампэй (Comepay) Платежная система

- Contact (платежная система)

- Magnit Pay

- PayMaster (сервис)

- Pay.Travel

- Blizko платежная система

- PayBox.money

- Fondy

- Универсальная электронная карта (УЭК)

- Онлайн-обмен данными между торговыми точками и налоговой службой (контрольно-кассовая техника, ККТ, POS-терминалы)

- POS-терминалы и другое торговое оборудование (мировой рынок)

- Сервисы мобильных платежей

- Бесконтактные NFC-платежи, NFC

- Безопасность бесконтактных платежей

- Основные тренды в сфере защиты банковских платежей

- Терминалы оплаты (системы моментальных платежей)

- Платежная карта

- Карточные платежные системы

- Дебетовые карты (рынок России)

- Кредитные карты (рынок России)

- Эквайринг (процессинг)

- Оплата по биометрии

- Безналичные платежи в России

- Электронные платежные системы в России

- Политика ЦБ в сфере защиты информации (кибербезопасности)

- Политика ЦБ в сфере развития инноваций и финансовых технологий

- ФинЦЕРТ

- Денежные переводы (рынок России)

- Электронные платежные системы в Азербайджане

- Электронные платежные системы в Казахстане

- Электронные платежные системы в Узбекистане

- Электронные платежные системы на Украине

- Денежные переводы (мировой рынок)

- Потери банков от киберпреступности

- Информационная безопасность в банках

- Мошенничество с банковскими картами

- Взлом банкоматов

Баконг (Bakong) Государственная платежная система Камбоджи

Краткая история вопроса

Термин «реагирование на инциденты ИБ» уходит корнями в 1988 г., когда Роберт Тэппэн Моррис, на тот момент 22-летний аспирант одного из вузов США, в ходе неудачного эксперимента запустил в сеть (тогда еще ARPANET) первого сетевого червя. Ущерб был настолько разрушительным, что парализовал работу около 6 тысяч узлов и фактически сделал использование сети невозможным.

В ответ на этот инцидент в Университете Карнеги — Меллона экстренно создали экспертную группу из ИБ-специалистов «Компьютерная команда реагирования на чрезвычайные ситуации» (Computer Emergency Response Team — CERT). Она должна была остановить действие вредоносного ПО.

В дальнейшем аналогичные экспертные команды CERT начали появляться по всему миру. Такие группы существуют и сегодня, однако со временем они стали фокусироваться на аналитике угроз на глобальном и региональном уровнях, как правило, в рамках отдельно взятой страны.

Тенденцию подхватили коммерческие организации, создавшие схожие группы реагирования на инциденты ИБ — Computer Security Incident Response Team (CSIRT). Эти команды должны были следить за безопасностью в рамках отдельной компании.

Какую модель поддержки ИБ лучше выбрать

Выбор той или иной схемы взаимодействия во многом обусловлен тем, какими кадровыми и техническими ресурсами обладает заказчик, способен и заинтересован ли он самостоятельно развивать и поддерживать ИБ-системы.

Если организация готова инвестировать в квалифицированные кадры, нанимать компетентных сотрудников или активно обучать имеющийся персонал, оптимальной схемой для работы с внешним исполнителем станет техподдержка. В этом случае сервисный центр будет выступать в качестве «страховки» и «спасательного круга» в нештатных ситуациях.

Если высококвалифицированные сотрудники заказчика способны самостоятельно решать сложные проблемы обслуживания, но не имеют достаточного количества времени для выполнения рутинных операций, то разумно остановиться на техническом сопровождении. В этом случае специалисты Сервисного центра возьмут на себя выполнение таких регулярных операций, как мониторинг и установка обновлений, ведение обязательных регламентных журналов и другие функции.

В случае же если заказчик не планирует развитие кадровых ресурсов и готов доверить вопросы информационной безопасности специалистам сервисного центра, выбирается работа на условиях аутсорсинга. Работа с внешним подрядчиком в аутсорсинговой модели не только более проста и удобна, но ещё и экономически целесообразна. Совокупные расходы на содержание собственного штата высококвалифицированных специалистов, поддержка и развитие их компетенций, организация работы и управление подразделением почти всегда превышают стоимость контракта с сервисным центром. При этом затраты на такое сотрудничество, в отличие от расходов на оплату труда, не увеличат налоговую нагрузку компании.

Какими средствами обеспечивается, классификация

Предупреждение утечки или утери информации должно осуществляться комплексно, т. е. для получения наилучших результатов все виды защиты информации нужно объединить.

Комплексная защита информационной системы включает:

- Организационную защиту, т. е. специальные мероприятия от собраний до разработки планов и организации отделов, занимающихся предотвращением несанкционированного доступа.

- Программно-аппаратную защиту, компьютерные системы и программы.

- Инженерно-техническую защиту: камеры видеонаблюдения, интеллектуальные замки, ограничивающие доступ в секретные помещения (к конфиденциальной информации) посторонних.

- Законодательную защиту.

Методы защиты информационных систем

Смысл информационной защиты в сохранении информации в первозданном виде, исключая доступ посторонних.

Системный подход состоит из четырех составляющих обеспечения безопасности:

- законы и нормативно-правовые акты;

- распределение задач между ИБ-подразделениями;

- политика информационной безопасности;

- техническое и программное обеспечение.

Всем методам защиты на предприятии присущи такие характеристики:

- применение технических средств, фактическое использование которых растет по мере расширения информационного пространства и количества рабочих станций;

- постоянный мониторинг баз данных;

- непрерывная разработка новых вычислительных систем с улучшенными методами шифрования, постоянное шифрование уже имеющимися методами;

- ограничение доступа к информации на предприятии.

Наиболее серьезную угрозу для информационных систем представляют компьютерные вирусы. Они приносят больше всего убытков информационной инфраструктуре. Основная проблема состоит в том, что антивирусное программное обеспечение не может полностью предупредить появление новых угроз. Вследствие этого, так или иначе, происходит повреждение информационных пакетов и нарушение работы информационных систем. Устранение проблемы возможно только по факту после нахождения вредоносного вмешательства. Также стоит упомянуть физические методы защиты информации – устройства, мгновенно распознающие стороннее вмешательство в систему.

Чтобы защитить определенный объект от внешних и внутренних угроз, необходимо создание Системы обеспечения информационной безопасности (СОИБ).

Для построения эффективной и работоспособной системы руководствуются примерным планом:

- выявляют необходимые данному объекту степени защиты;

- соотносят их с положениями законов и постановлений, действующих на территории страны в этом направлении деятельности;

- обращаются к предыдущим наработкам;

- назначают ответственные подразделения и распределяют ответственность между ними;

- определяют политику информационной безопасности данного объекта и используют необходимые программно-технические методы для ее внедрения.

Выбор оптимальных инструментов

Принимая окончательное решение, вам необходимо учитывать множество факторов. Среди них:

- характер работы компании;

- размер компании, наличие отдаленных офисов, а также подразделений;

- технический уровень— спецификации используемого оборудования, уровень износа и т. д.;

- степень технической грамотности сотрудников, работающих с информационной инфраструктурой.

Выбрать и внедрить решение, учитывающее все эти пункты самостоятельно довольно сложно. Поэтому оптимальным решением выглядит обращение к профессионалам. Пример такой компании — ITGLOBAL.COM, которая профессионально занимается обеспечением информационной безопасности с 2017 года. Первым шагом, с которого лучше всего начать работу, — аудит ИБ и тестирование на проникновение (пентест). Так вы сможете получить объективную оценку своего уровня защищенности.

Особенности защиты информации в современном мире

Определение

Защита информации — действия для предотвращения утраты, кражи, злоумышленного искажения информации.

Чтобы не нанести вред самому себе или компании, в которой работает, пользователь персональных компьютеров, смартфонов и сети интернет должен иметь хотя бы минимальное понятие об информационной безопасности. Например:

- не переходить по подозрительным ссылкам;

- не закачивать исполняемые файлы от подозрительных источников;

- не вводить на незнакомых сайтах пароли и коды безопасности;

- пользоваться антивирусным программным обеспечением.

Часто утечка конфиденциальной информации и другие информационные правонарушения являются следствием неопытности пользователей, но могут быть обусловлены и сознательными действиями сотрудников компании или злоумышленников. Например, имея доступ к локальной сети, можно загрузить вирус. Даже не имея доступа к паролям, хакеры могут использовать уязвимости в кодах приложений, прослушивать каналы связи, использовать технические устройства, фиксирующие нажатия на клавиши клавиатуры или снимающие монитор пользователя. Последствиями могут быть уничтожение, разрушение информации, а также искажение, подделка, утечка, копирование и т. п.

Осторожно! Если преподаватель обнаружит плагиат в работе, не избежать крупных проблем (вплоть до отчисления). Если нет возможности написать самому, закажите тут

Виды информационных угроз

Существует множество угроз для хранящейся в электронном виде информации.

В первую очередь ущерб может быть вызван стихийными, природными явлениями, не зависящими от человека:

- пожаром;

- наводнением;

- землетрясением;

- ударом молнии.

Более широк и опасен тот ущерб, который связан с человеческой деятельностью:

- неумышленный ущерб, вызываемый действиями пользователей или программ, перебоями с энергоснабжением, влиянием электромагнитных полей;

- умышленный ущерб, обусловленный доступом к информации посторонних лиц или вредительством тех, кто имеет право доступа.

Также можно классифицировать угрозы:

- По аспекту информационной безопасности, на который они направлены: кроме неправомерного доступа к конфиденциальным данным, возможно их изменение или удаление, а также лишение доступа к ним.

- По местонахождению источника угрозы: внутри или вне системы.

- По масштабу причиняемого ущерба: можно навредить всему объекту, а можно его отдельным элементам или даже свойствам.

- По уровню вмешательства: пассивное воздействие не меняет структуру системы и данные, в отличие от активного.

Виды информационных угроз

Для определения правильной стратегии информационной защиты необходимо определить, что угрожает безопасности данных. Угрозы информационной безопасности – вероятные события и действия, которые в перспективе способны привести к утечке или потере данных, несанкционированному доступу к ним. Это, в свою очередь, приведет к моральному или материальному ущербу.

Первичное свойство угроз информационных систем – происхождение, по которому угрозы делятся на следующие:

- Техногенные источники – угрозы, вызванные проблемами с техническим обеспечением, их прогнозирование затруднительно.

- Антропогенные источники – угрозы человеческих ошибок. Могут быть как нечаянными, так и преднамеренными атаками. Непреднамеренные угрозы – это случайная ошибка, например, пользователь по незнанию отключил антивирус. Как правило, антропогенные проблемы можно спрогнозировать для принятия предупредительных мер. Умышленные угрозы безопасности приводят к информационным преступлениям.

- Стихийные источники – непреодолимые обстоятельства, которые имеют низкую вероятность прогнозирования, и их предотвращение невозможно. Это различные стихийные бедствия, пожары, землетрясения, прекращение подачи электричества из-за ураганов.

Также по расположению источника относительно информационной системы угрозы классифицируются на внешние и внутренние. Особенно применительно такое разделение к масштабным системам государственного уровня.

Если внешний уровень – это атаки со стороны хакеров, компаний-конкурентов или враждебно настроенных государств, то внутренние угрозы обусловлены:

- низким уровнем программно-технического обеспечения;

- на государственном уровне – плохим развитием технологии передачи данных и ИТ-сектора в целом;

- низкой компьютерной грамотностью пользователей.

Основная цель систем информационной безопасности – ликвидация внутренних угроз. Они обычно состоят в следующем:

- происходит изъятие данных злоумышленниками, уничтожаются информационные пакеты, что нарушает работу информационной среды;

- сотрудники создают бэкдоры или сливают информацию;

- шпионские программы незаметно воздействуют на рабочий код и системное оборудование.

Поэтому фактически вся работа системы информационной безопасности сводится к созданию безопасных каналов связи, защите серверов, обеспечению безопасности внешних носителей и рабочих мест пользователей.

Информационная безопасность в компьютерной среде

Вопрос поддержания безопасности информационных систем одинаково остро стоит и перед обычными пользователями, и перед предприятиями. Потеря данных для компаний влечет за собой, прежде всего, потерю доверия и репутации. Для человека же в лучшем случае утечка выливается в навязчивый показ таргетированной рекламы, в худшем – конфиденциальная информация (пароли, данные банковских карт, сведения для входа в системы) может быть использована мошенниками в корыстных целях.

Для контроля данных, обращающихся в информационной среде, используют различные программные средства:

- сверхмощные приложения, работа которых состоит в обеспечении безопасности и шифровании финансовых и банковских реестров информации;

- глобальные решения, работающие на уровне всего информационного массива;

- утилиты для решения конкретных проблем.

Межсетевые экраны

Неотъемлемым элементом защиты сети крупной организации от вторжения злоумышленников является корпоративный межсетевой экран (МЭ). Предложение на этом рынке представлено десятками компаний, готовых предоставить решения для любых сред: настольных систем, малого и домашнего офиса (SOHO), среднего и малого бизнеса, телекоммуникационных компаний и т. д.

Поэтому для принятия правильного решения о выборе межсетевого экрана необходимо понимание потребностей бизнеса в обеспечении сетевой безопасности и принципов действия этих продуктов.

Межсетевой экран (firewall, брандмауэр) — это комплекс аппаратных и/или программных средств, предназначенный для контроля и фильтрации проходящего через него сетевого трафика в соответствии с заданными правилами. Основной задачей этого класса продуктов является защита компьютерных сетей (или их отдельных узлов) от несанкционированного доступа.

В общем случае, межсетевой экран использует один или несколько наборов правил для проверки сетевых пакетов входящего и/или исходящего трафика. Правила межсетевого экрана могут проверять одну или более характеристик пакетов, включая тип протокола, адрес хоста, источник, порт и т. д. Существует два основных способа создания наборов правил: «включающий» и «исключающий». Правила, созданные первым способом, позволяют проходить лишь соответствующему правилам трафику и блокируют все остальное. Правила на основе исключающего способа, напротив, пропускают весь трафик, кроме запрещенного. Включающие межсетевые экраны обычно более безопасны, чем исключающие, поскольку они существенно уменьшают риск пропуска межсетевым экраном нежелательного трафика.

Использование межсетевых экранов может быть эффективно при решении следующих задач:

- Защита и изоляция приложений, сервисов и устройств во внутренней сети от нежелательного трафика, приходящего из интернета (разделение сетей);

- Ограничение или запрет доступа к сервисам сети для определенных устройств или пользователей;

- Поддержка преобразования сетевых адресов, что позволяет использовать во внутренней сети частные IP-адреса либо автоматически присваиваемые публичные адреса.

Одна из главных тенденций на рынке межсетевых экранов — увеличение функционала и стремление к универсальности. Кроме непосредственного контроля трафика и разделения сетей функционал современных решений включает в себя:

- Глубокий анализ пропускаемого трафика (deep packet inspection);

- Шифрование трафика;

- Организацию удаленного доступа пользователей к ресурсам локальной сети (VPN);

- Аутентификацию пользователей.

Современные МЭ предоставляют возможность построения виртуальных частных сетей, которые позволяют компаниям создавать безопасные каналы передачи данных через публичные сети, предотвращая тем самым перехват и искажение передаваемой информации, а также обеспечивая контроль целостности передаваемых данных. При организации VPN-сетей могут применяться различные методы аутентификации, в том числе сертификаты PKI X.509, одноразовые пароли, протоколы RADIUS, TACACS+.

В настоящее время межсетевые экраны все чаще предлагаются не в виде отдельных решений, а как компоненты более сложных систем защиты. Потребности рынка продуктов для малых и средних предприятий и удаленных офисов послужили стимулом к созданию специализированных аппаратных устройств с функциями межсетевых экранов. Такие устройства, как правило, представляют собой выделенные серверы с предварительно установленным и сконфигурированным на них программным обеспечением межсетевого экрана, виртуальной частной сети и операционной системой.

С появлением технологий беспроводных ЛВС понятие «защищаемого периметра» теряет свое значение. В этой связи наиболее уязвимым местом корпоративной сети становятся мобильные рабочие станции. Для защиты от подобного рода угроз производители разрабатывают технологии типа Network Access Protection (Microsoft), Network Admission Control (Cisco), Total Access Protection (Check Point).

На сегодняшний день на рынке представлено значительное количество межсетевых экранов различной функциональности

Однако при выборе того или иного решения в первую очередь стоит обратить внимание на управление подобной системой. Так или иначе, качество работы межсетевого экрана напрямую зависит от качества установленного системным администратором набора правил

Кроме того, следует понимать, что межсетевой экран — не панацея от всех угроз и его использование эффективно лишь в связке с другими продуктами, среди которых самое заметное место занимают антивирусы.

Аутентификация и идентификация

Чтобы исключить неправомерный доступ к информации применяют такие способы, как идентификация и аутентификация.

Идентификация – это механизм присвоения собственного уникального имени или образа пользователю, который взаимодействует с информацией. Аутентификация – это система способов проверки совпадения пользователя с тем образом, которому разрешен допуск.

Эти средства направлены на то, чтобы предоставить или, наоборот, запретить допуск к данным. Подлинность, как правила, определяется тремя способами: программой, аппаратом, человеком. При этом объектом аутентификации может быть не только человек, но и техническое средство (компьютер, монитор, носители) или данные. Простейший способ защиты – пароль.

Физические способы обеспечения информационной безопасности

Физические меры защиты — это разного рода механические, электро- и электронно-механические устройства и сооружения, специально предназначенные для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам информационной системы и охраняемой информации. В перечень физических способов защиты информации входят:

- организация пропускного режима;

- организация учёта, хранения, использования и уничтожения документов и носителей с конфиденциальной информацией;

- распределение реквизитов разграничения доступа;

- организация скрытого контроля за деятельностью пользователей и обслуживающего персонала информационной системы;

- мероприятия, осуществляемые при проектировании, разработке, ремонте и модификациях аппаратного и программного обеспечения.

Когда физические и технические способы недоступны, применяются административные меры обеспечния информационной безопасности. Опыт функционирования организаций со сложной организацией информационной системы показал, что наилучшие результаты в достижении информационной безопасности достигаются при использовании системного подхода.

Отрицание, гнев, торг, принятие

В условиях повсеместной цифровизации, распространения IoT и BYOD можно защититься от кибератак, разве что отключив интернет, но даже в этом случае вы не будете защищены на 100%. Это значит, что жертвой киберпреступления может стать любая организация. Поэтому первым шагом на пути к защите должно стать принятие того факта, что рано или поздно вашу компанию могут взломать. Возможно, это происходит прямо сейчас, пока вы читаете эту статью. Не исключено, что в вашей сети есть критические незакрытые уязвимости, которые может проэксплуатировать злоумышленник.

Либо же в эту самую минуту ваш сотрудник открывает письмо с вредоносным вложением или вставляет в компьютер найденную в офисе USB-флешку и запускает в сеть очередной вирус-шифровальщик. Гораздо хуже, если в компании действует инсайдер, который планирует продать ваши секретные данные мошенникам.

И наконец, прямо сейчас у стен вашего офиса может быть припаркован автомобиль со шпионской Wi-Fi-точкой, к которой подключаются ваши коллеги и, сами того не зная, сливают все «пароли и явки» киберпреступникам.