Правила аудита внутренней информационной безопасности

Содержание:

- Оценка результатов аудита и рекомендации по устранению проблем

- Методика и средства проведения аудита

- Какие цели проведения аудиторских мероприятий на объекте?

- Задачи аудита

- Возникающие проблемы

- Кто проводит внешний аудит

- Оценка состояния информационной защищенности

- Требования к представлению информации

- Цели

- Ссылки

- Порядок проведения аудита пожарной безопасности

- Рисунок 1: Основные этапы работ при проведении аудита безопасности

- Аудит безопасности ИС: анализ

- Формы аудита

- Сравнение методик и выводы

Оценка результатов аудита и рекомендации по устранению проблем

На основе проведенного анализа эксперт делает заключение о состоянии защиты и выдает рекомендации по устранению имеющихся или возможных проблем, модернизации системы безопасности и т.д. При этом рекомендации должны быть не только объективными, но и четко привязанными к реалиям специфики предприятия. Иными словами, советы по апгрейду конфигурации компьютеров или программного обеспечения не принимаются. В равной степени это относится и к советам по увольнению «ненадежных» сотрудников, установке новых систем слежения без конкретного указания их назначения, места установки и целесообразности.

Исходя из проведенного анализа, как правило, различают несколько групп рисков. При этом для составления сводного отчета используется два основных показателя: вероятность проведения атаки и ущерб, нанесенный компании в результате (потеря активов, снижение репутации, потеря имиджа и пр.). Однако показатели по группам не совпадают. Так, например, показатель низкого уровня для вероятности атаки является лучшим. Для ущерба – наоборот.

Только после этого составляется отчет, в котором детально расписываются все этапы, методы и средства проведенных исследований. Он согласовывается с руководством и подписывается двумя сторонами – предприятием и аудитором. Если аудит внутренний, составляет такой отчет глава соответствующего структурного подразделения, после чего он, опять же, подписывается руководителем.

Методика и средства проведения аудита

Теперь несколько слов о том, как проходит проверка и какие этапы и средства она в себя включает.

Проведение аудита информационной безопасности состоит из нескольких основных этапов:

- инициирование процедуры проверки (четкое определение прав и обязанностей аудитора, подготовка аудитором плана проверки и его согласование с руководством, решение вопроса о границах проведения исследования, накладывание на сотрудников организации обязательства в помощи и своевременном предоставлении необходимой информации);

- сбор исходных данных (структура системы безопасности, распределение средств обеспечения безопасности, уровни функционирования системы безопасности, анализ методов получения и предоставления информации, определение каналов связи и взаимодействия ИС с другими структурами, иерархия пользователей компьютерных сетей, определение протоколов и т.д.);

- проведение комплексной или частичной проверки;

- анализ полученных данных (анализ рисков любого типа и соответствия стандартам);

- выдача рекомендаций по устранению возможных проблем;

- создание отчетной документации.

Первый этап является наиболее простым, поскольку его решение принимается исключительно между руководством предприятия и аудитором. Границы проведения анализа могут быть рассмотрены на общем собрании сотрудников или акционеров. Все это в большей степени относится к правовому полю.

Второй этап сбора исходных данных, будь то проведение внутреннего аудита информационной безопасности или внешней независимой аттестации, является наиболее ресурсоемким. Связано это с тем, что на этой стадии нужно не только изучить техническую документацию, касающуюся всего программно-аппаратного комплекса, но и провести узконаправленное интервьюирование сотрудников компании, причем в большинстве случаев даже с заполнением специальных опросных листов или анкет.

Что же касается технической документации, здесь важно получить данные о структуре ИС и приоритетных уровнях прав доступа к ней сотрудников, определить общесистемное и прикладное программное обеспечение (используемые операционные системы, приложения для ведения бизнеса, управления им и учета), а также установленные средства защиты софтверного и непрограммного типа (антивирусы, файрволлы и т.д.). Кроме того, сюда включается полная проверка сетей и провайдеров, предоставляющих услуги связи (организация сети, используемые протоколы для подключения, типы каналов связи, методы передачи и приема информационных потоков и многое другое)

Как уже понятно, это занимает достаточно много времени.

На следующем этапе определяются методы аудита информационной безопасности. Их различают три:

- анализ рисков (самая сложная методика, базирующаяся на определении аудитором возможности проникновения в ИС и нарушения ее целостности с применением всех возможных методов и средств);

- оценка соответствия стандартам и законодательным актам (наиболее простой и самый практичный метод, основанный на сравнении текущего состояния дел и требований международных стандартов и внутригосударственных документов в сфере информационной безопасности);

- комбинированный метод, объединяющий два первых.

После получения результатов проверки начинается их анализ. Средства аудита информационной безопасности, которые применяются для анализа, могут быть достаточно разнообразными. Все зависит от специфики деятельности предприятия, типа информации, используемого программного обеспечения, средств защиты и пр. Однако, как можно заметить по первой методике, аудитору, главным образом, придется опираться на собственный опыт.

А это означает только то, что он должен обладать соответствующей квалификацией в сфере информационных технологий и защиты данных. На основе такого анализа аудитор и рассчитывает возможные риски.

Заметьте, он должен разбираться не только в операционных системах или программах, используемых, например, для ведения бизнеса или бухгалтерского учета, но и четко понимать, каким образом злоумышленник может проникнуть в информационную систему с целью кражи, порчи и уничтожения данных, создания предпосылок для нарушений в работе компьютеров, распространения вирусов или вредоносного ПО.

Какие цели проведения аудиторских мероприятий на объекте?

Аудит комплексов безопасности и контроля может быть внутренним и внешним. Внутренние аудиторские действия проводятся руководителями или назначенными работниками этой организации. Внешний аудит проводится сотрудниками независимой фирмы, с которой был заключен договор на предоставление такого рода услуг. Принято выделять общие цели проведения аудиторских проверок:

- Анализ имеющихся рисков, которые связаны с возможными угрозами уровню безопасности на объекте (либо относительно конкретных ресурсов);

- Оценку текущего состояния охранного комплекса и уровня защищенности;

- Локализацию специализированных мест в системе;

- Оценку оборудования на соответствие техническим требованиям и установленным стандартам в конкретной области;

- Разработку рекомендаций по внедрению новых технологий и улучшению качества работы охранной линии в целом или каждого механизма в отдельности.

Помимо вышеперечисленных целей, перед аудиторской проверкой устанавливается ряд дополнительных задач:

- Разработка политики безопасности на объекте, которая закрепляется в специальных документальных актах;

- Постановка задач и контроль над их выполнением со стороны ответственных сотрудников (например, службы охраны);

- Обучение пользователей охранных систем;

- Участие в проведении расследований в случае возникновения инцидентов и др.

Этапы предоставления аудиторских услуг относительно систем безопасности

Проведение оценки состояния системы безопасности объекта включает в себя несколько последовательных этапов:

- Инициирование проведения аудиторской проверки;

- Сбор необходимой информации и выполнение комплексных мероприятий, направленных на получение сведений, соответствующих действительности;

- Анализ полученных данных;

- Разработку и предоставление рекомендаций по улучшению качества работы системы безопасности, установленной на подконтрольной территории;

- Предоставление отчетной документации.

Инициирование проведения проверки текущего состояния системы безопасности осуществляет руководитель объекта или лицо, которое имеет необходимые полномочия. На сегодняшний день существует ряд специализированных фирм, предоставляющих такого рода услуги. Все виды работ осуществляются исключительно после составления договорной документации. Оплата за проведение аудита взимается согласно установленной ставке на конкретный вид услуг в этой фирме. Определить однозначную стоимость работ по Российской Федерации не представляется возможным, поскольку на установление цены влияет ряд индивидуальных факторов (тип объекта, объем работ, масштабность охранного комплекса и т. п.).

На видео – как работает аудитор безопасности:

Что включает в себя экспертная проверка охранного комплекса?

На сегодняшний день достаточно актуальным стал мониторинг системы внутреннего контроля. Выполнение мониторинговых и анализирующих действий позволяет получить информацию о состоянии охранного комплекса в настоящее время. Получив определенные сведения, руководитель может принять меры по улучшению качества работы защитной линии и повышению уровня охраны объекта.

Аудит безопасности объекта, как правило, включает в себя выполнение ряда действий:

- Оценку качества работы и технических характеристик устройств, комплектующих охранную систему;

- Анализ качества технических линий;

- Оценку эффективности внутреннего распорядка, установленного на объекте;

- Проверку соблюдения всех установленных правил безопасности сотрудниками предприятия (организации или учреждения);

- Оценку эффективности и качества работы охранного подразделения или отделения вневедомственной охраны;

- Разработку концептуальных подходов к улучшению работы линии защиты;

- Предоставление консультаций и рекомендаций относительно личной или общественной безопасности субъектов;

- Составление отчета и передачу фактических документов руководителю или уполномоченному лицу.

На видео рассматривается правовой аспект аудита безопасности:

Задачи аудита

Стратегический аудит состояния информационных систем позволяет определить слабые места во внедренной ИС и выявить, где применение технологий оказалось неэффективными. На выходе такого процесса у заказчика будут рекомендации, позволяющие устранить недочеты.

Аудит позволяет оценить, как дорого обойдётся внесение изменений в действующую структуру и сколько времени это займет. Специалисты, изучающие действующую информационную структуру компании, помогут подобрать инструментарий для реализации программы улучшений, учитывая особенности компании. По итогам можно также выдать точную оценку, в каком объеме ресурсов нуждается фирма. Проанализированы будут интеллектуальные, денежные, производственные.

Возникающие проблемы

Существуют также новые аудиты, вводимые различными стандартными советами, которые необходимо проводить в зависимости от проверяемой организации, что повлияет на ИТ и гарантирует, что ИТ-отделы выполняют определенные функции и средства контроля надлежащим образом, чтобы считаться соответствующими. Примерами таких аудитов являются SSAE 16 , ISAE 3402 и ISO27001: 2013 .

Аудит присутствия в Интернете

Расширение корпоративного ИТ-присутствия за пределы корпоративного межсетевого экрана (например, внедрение социальных сетей на предприятии наряду с распространением облачных инструментов, таких как системы управления социальными сетями ) повысило важность включения в ИТ / ИБ. аудит

Цели этих аудитов включают обеспечение того, чтобы компания предпринимала необходимые шаги для:

- обуздать использование неавторизованных инструментов (например, «теневой ИТ»)

- минимизировать ущерб репутации

- соблюдать нормативные требования

- предотвратить утечку информации

- снизить риск третьих лиц

- минимизировать корпоративный риск

Использование ведомственных или разработаны пользовательские инструментов была спорной темой в прошлом. Однако с повсеместной доступностью инструментов анализа данных, информационных панелей и статистических пакетов пользователям больше не нужно стоять в очереди, ожидая, пока ИТ-ресурсы выполнят, казалось бы, бесконечные запросы на отчеты. Задача ИТ-отдела — работать с бизнес-группами, чтобы максимально упростить авторизованный доступ и отчетность. Чтобы использовать простой пример, пользователям не нужно проводить собственное сопоставление данных, чтобы чистые реляционные таблицы были связаны значимым образом. ИТ-отделу необходимо сделать доступными для пользователей ненормализованные файлы типа хранилища данных, чтобы упростить их анализ. Например, некоторые организации периодически обновляют склад и создают простые в использовании «плоские» таблицы, которые можно легко загрузить с помощью такого пакета, как Tableau, и использовать для создания информационных панелей.

Аудит корпоративных коммуникаций

Рост сетей VOIP и таких проблем, как BYOD, и растущие возможности современных систем корпоративной телефонии приводят к повышенному риску неправильной конфигурации критически важной инфраструктуры телефонной связи, оставляя предприятие открытым для возможности мошенничества при обмене данными или снижения стабильности системы. Банки, финансовые учреждения и контакт-центры обычно устанавливают политики, которые должны применяться во всех своих коммуникационных системах

Задача проверки соответствия систем связи политике возлагается на специализированных телекоммуникационных аудиторов. Эти аудиты гарантируют, что коммуникационные системы компании:

- придерживаться заявленной политики

- соблюдайте правила, призванные минимизировать риск взлома или фрикинга

- соблюдать нормативные требования

- предотвратить или минимизировать мошенничество с платой за проезд

- снизить риск третьих лиц

- минимизировать корпоративный риск

Аудит корпоративных коммуникаций также называется речевым аудитом, но этот термин все чаще устаревает, поскольку коммуникационная инфраструктура все больше становится ориентированной на данные и зависимой от данных. Термин «аудит телефонии» также устарел, потому что современная инфраструктура связи, особенно при работе с клиентами, является многоканальной, когда взаимодействие происходит по нескольким каналам, а не только по телефону. Одной из ключевых проблем, с которыми сталкиваются корпоративные коммуникационные аудиты, является отсутствие отраслевых или утвержденных правительством стандартов. ИТ-аудиты строятся на основе соблюдения стандартов и политик, опубликованных такими организациями, как NIST и PCI , но отсутствие таких стандартов для корпоративных коммуникационных аудитов означает, что эти аудиты должны основываться на внутренних стандартах и политиках организации, а не на отраслевых. стандарты. В результате аудиты корпоративных коммуникаций по-прежнему проводятся вручную с проверками на случайной выборке. Инструменты автоматизации аудита политик для корпоративных коммуникаций стали доступны только недавно.

Кто проводит внешний аудит

Чтобы эта работа принесла реальный результат, компания должна обладать конкретными компетенциями. Среди основных: оценка защищенности ПО, оценка документации в области ИБ, оценка соответствия требованиям законов, экспертиза по базам данных. Но лучшее подтверждение компетенций — это реализованные проекты и отзывы клиентов. Как правило, на сайтах компаний все это можно найти.

Тестирование внешнего периметра

Узнать больше

Для качественного аудита необходимо провести разноплановую работу и здесь нужно много специалистов: проверяющие соответствие ИТ-инфраструктуры требованиям регуляторов, аудиторы, понимающие устройство разработки на уровне кода, специалисты по интернет-банкингу, пентестеры и т. д.. В штате хороших компаний специалистов будет много и роли между ними будут распределены четко.

Компания должна иметь лицензии от регуляторов как подтверждение того, что она хорошо знает и понимает рынок. Это, например, лицензия ФСТЭК (Федеральной службы по техническому и экспортному контролю) на ТЗКИ (техническую защиту конфиденциальной информации), лицензия ФСБ на криптографию и сертификат ISO 27001 (стандарт, создания и систем менеджмента информационной безопасности).

Перед началом работы с аудитором стоит потратить немного времени на самостоятельный сбор информации — с кем уже работала команда, насколько довольны клиенты, не было ли новостей о серьезных инцидентах ИБ в этих компаниях. Также многое можно понять и просто по стилю общения, так что точно стоит договориться о предварительных созвонах со специалистами.

Оценка состояния информационной защищенности

В настоящее время одним из основных направлений аудиторских проверок является оценка состояния защищенности информационных систем. В век электронных технологий информационные системы содержат множество персональных данных субъектов, а также конфиденциальную информацию. Поэтому в первую очередь необходимо позаботиться о защищенности информации на объекте. Для определения уровня защищенности информационных данных установлены определенные критерии и стандарты.

Контроль системы информационной безопасности должен осуществляться на высшем уровне и иметь достаточную степень защиты от утечки информации и последующего использования ее в незаконных целях. Выделяют несколько видов аудита линий информационной защиты:

- Активный;

- Экспертный;

- Соответствующий установленным стандартам и требованиям.

Активные аудиторские услуги являются самыми распространенными в сфере систем информационной безопасности. Все проверочные действия выполняются с точки зрения так называемого злоумышленника, который обладает достаточными знаниями в области компьютерных технологий. Для выполнения проверки используется специализированное программное обеспечение. Квалифицированные специалисты собирают информацию о текущем состоянии линии информационной защиты путем моделирования различных сетевых ситуаций. В случае обнаружения возможности утечки персонифицированной информации, аудитор предлагает различные решения по усовершенствованию существующего комплекса безопасности. Некоторые компании предоставляют программное обеспечение собственной разработки, которое позволяет установить необходимую степень информационной защиты.

Самым распространенным способом получения информации в ходе экспертной оценки является интервьюирование сотрудников и ответственных лиц. По результатам экспертной оценки в существующую систему безопасности могут вноситься изменения путем установки дополнительного оборудования или программного обеспечения. В случае ненадлежащего уровня информационной защиты, аудитор может предложить установку нового комплекса с учетом всех необходимых требований.

Аудиторские операции на соответствие стандартам заключаются в проведении проверки и оценки текущего состояния устройств и механизмов, их технической характеристики, эффективности работы. После сбора информации аудитор выполняет сверку полученных данных с установленными требованиями. В отчете содержатся обязательные ссылки на нормативные документы. Как правило, такой тип аудиторской проверки проводится при необходимости сертификации или лицензирования предприятия.

Требования к представлению информации

Ассоциация ISACA разработала и приняла требования к представлению информации при проведении аудита. Применение стандарта CoBiT гарантирует соблюдение этих требований.

Основное требование – полезность информации. Чтобы информация была полезной, она должна обладать определенными характеристиками, среди которых:

1.Понятность. Информация должна быть понятной для пользователя, который обладает определенным уровнем знаний, что не означает, од-

нако, исключения сложной информации, если она необходима.

2. Уместность. Информация является уместной или относящейся к делу, если она влияет на решения пользователей и помогает им оценивать прошлые, настоящие, будущие события или подтверждать и исправлять прошлые оценки. На уместность информации влияет ее содержание и существенность. Информация является существенной, если ее отсутствие или неправильная оценка могут повлиять на решение пользователя. Еще одна характеристика уместности – это своевременность информации, которая означает, что вся значимая информация своевременно, без задержки включена в отчет и такой отчет предоставлен вовремя. Неким аналогом принципа уместности в российской практике может служить требование полноты отражения операций за учетный период, хотя требование отражения всей информации не тождественно требованию отражения существенной информация.

3.Достоверность, надежность. Информация является достоверной, если она не содержит существенных ошибок или пристрастных оценок и правдиво отражает хозяйственную деятельность. Чтобы быть достоверной, информация должна удовлетворять следующим характеристикам:

a) правдивость;

b) нейтральность – информация не должна содержать однобоких оценок, то есть информация не должна предоставляться выборочно, с целью достижения определенного результата;

c) осмотрительность – готовность к учету потенциальных убытков, а не потенциальных прибылей и как следствие — создание резервов. Такой подход уместен в состоянии неопределенности и не означает создание скрытых резервов или искажения информации;

d)достаточность информации – включает такую характеристику, как требование полноты информации, как с точки зрения ее существенности, так и затрат на ее подготовку.

Цели

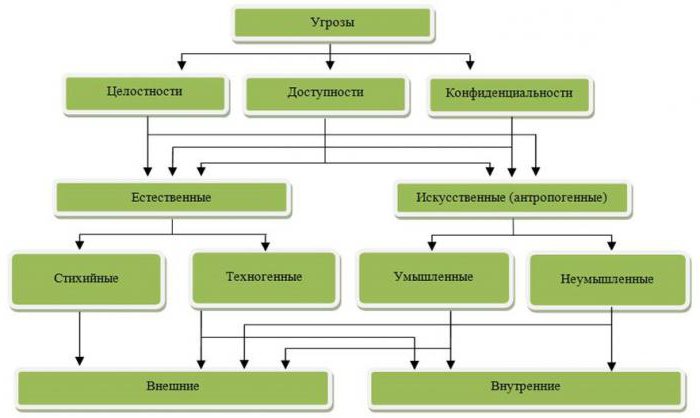

Главная цель аудита информационных систем в аспекте безопасности – это выявление касающихся ИС рисков, сопряженных с угрозами безопасности. Кроме того, мероприятия помогают выявить:

- слабые места действующей системы;

- соответствие системы стандартам информационной безопасности;

- уровень защищенности на текущий момент времени.

При аудите безопасности в результате будут сформулированы рекомендации, позволяющие улучшить текущие решения и внедрить новые, сделав тем самым действующую ИС безопаснее и защищённые от различных угроз.

Если проводится внутренний аудит, призванный определить угрозы информационной безопасности, тогда дополнительно рассматривается:

- политика безопасности, возможность разработки новой, а также иных документов, позволяющих защитить данные и упростить их применение в производственном процессе корпорации;

- формирование задач обеспечения безопасности работникам ИТ-отдела;

- разбор ситуаций, сопряженных с нарушениями;

- обучение пользователей корпоративной системы, обслуживающего персонала общим аспектам безопасности.

Ссылки

БУКАНАН, С. и ГИББ, Ф., 1998. Информационный аудит: комплексный стратегический подход. Международный журнал управления информацией, 18 (1), стр. 29–47.

БУКАНАН, С. и ГИББ, Ф., 2007. Информационный аудит: роль и объем. Международный журнал управления информацией, 27 (3), стр. 159–172.

БУКАНАН, С. и ГИББ, Ф., 2008. Информационный аудит: выбор методологии. Международный журнал управления информацией, 28 (1), стр. 3–11.

БУКАНАН, С. и ГИББ, Ф., 2008. Информационный аудит: теория против практики. Международный журнал управления информацией, 28 (3), стр. 150–160.

БЕРНЕТТ, С. и др., 2004. Аудит и отображение знаний: прагматический подход. Управление знаниями и процессами , 11 (0), стр. 1–13.

ЭЛЛИС, Д. и др., 1993. Информационный аудит, коммуникационный аудит и отображение информации: обзор и обзор. Международный журнал управления информацией, 13 (2), стр. 29–47.

HENCZEL, S., 2001. Информационный аудит: практическое руководство. Уилтшир: Anthony Rowe Ltd.

HENCZEL, S., 2000. Информационный аудит как первый шаг к эффективному управлению знаниями. Публикации ИФЛА, 108 (1), стр. 91–106.

MEARNS, MA и DU TOIT, ASA, 2008. Аудит знаний: инструменты торговли передаются в инструменты для традиций. Международный журнал управления информацией , 28 (1), стр. 161–167.

RALIPHADA, L. и BOTHA, D., 2006. Проверка жизнеспособности методологии аудита информации Henczel на практике. Южноафриканский журнал библиотечной и информационной науки , 72 (3), стр. 242–250.

СОЙ, К. и БУСТЕЛО, К., 1999. Практический подход к информационному аудиту: тематическое исследование. Управляющая информация, 6 (9), стр. 30–36.

СОЙ, К. и БУСТЕЛО, К., 1999. Практический подход к информационному аудиту: пример из практики La Caixa Bank, Барселона, часть 2. Управление информацией, 6 (10), стр. 60–61.

ВУД, С., 2004. Информационный аудит: руководство для информационных менеджеров. Миддлсекс: Freepint.

Порядок проведения аудита пожарной безопасности

Процесс независимой оценки пожарных рисков описан в Постановлении № 304. Для начала проверки заключается договор с экспертной организацией, передается оговоренный комплект документов. По согласованию с заказчиком определяются сроки проведения проверок, порядок допуска экспертов на объекты и предприятие, цена пожарного аудита. Аудит пожарной безопасности ООО Смарт Вэй станет гарантией, что ваш объект соответствует всем нормам защиты.

Изучение документов в сфере пожарной безопасности

Обязательной стадией, который включает пожарный аудит в Москве, является изучение внутренней документации заказчика. В этот перечень может входить:

- конструкторская, проектная, техническая и эксплуатационная документация на объект, оборудование, системы, механизмы;

- схемы планировки, эвакуации, мест размещения средств пожаротушения и индивидуальной защиты;

- приказы, должностные инструкции на ответственных лиц, руководства, регламенты;

- документы об инструктажах персонала и руководства, о повышении квалификации, об обучении сотрудников по нормам ПБ.

Для оборудования и средств, которые должны проходить периодическую поверку, будут изучаться паспорта, договоры, пломбы, наклейки. Аудит пожарной безопасности ООО Смарт Вэй всегда осуществляется только с аттестованным и сертифицированным оборудованием.

Пожарно-техническое обследование объекта и предприятия

Выездная проверка проводится непосредственно на объекте или предприятии. Соответственно, цена пожарного аудита будет выше, если объект защиты располагается далеко за городов, в труднодоступной местности. Специалисты изучают:

- фактическое состояние конструкций – дверей, эвакуационных выходов, мест складирования горючих материалов, пожарных лестниц;

- работоспособность систем оповещения, пожаротушения, вентиляции, тревожных кнопок, других средств защиты и предупреждения;

- надлежащие огнезащитные характеристики отделочных и строительных материалов, электропроводки, кабелей и сетей;

- фактическое наличие средств пожаротушения и индивидуальной защиты (из расчета по количеству персонала и посетителей).

В ходе обследований составляются акты с указанием всех замечаний и нарушений. Многие недостатки можно устранить сразу в ходе аудита. Например, при выявлении преград на путях эвакуации может оказаться достаточно убрать препятствия. В этом случае нарушение не попадет в итоговое заключение.

При мероприятиях пожарной безопасности проверяется работоспособность гидрантов

Расчеты, испытания, исследования

Необходимость проведения дополнительных проверок определяется планом аудита, особенностями деятельности предприятия, выявленными замечаниями. В зависимости от показателей защиты, цена пожарного аудита может включать:

- испытания работоспособности оборудования (например, системы оповещения);

- расчеты пожарных рисков, иных показателей;

- экспертизы (например, для определения состава строительных и отделочных материалов, их показателей горючести и воспламеняемости).

По результатам таких проверок оформляются протоколы, экспертные заключения, акты, расчеты. Итоги испытаний, экспертиз и расчетов будут применяться при подготовке заключения. Отметим, что пожарный аудит в Москве позволит избежать плановых проверок МЧС, если вы закажете заключение НОР.

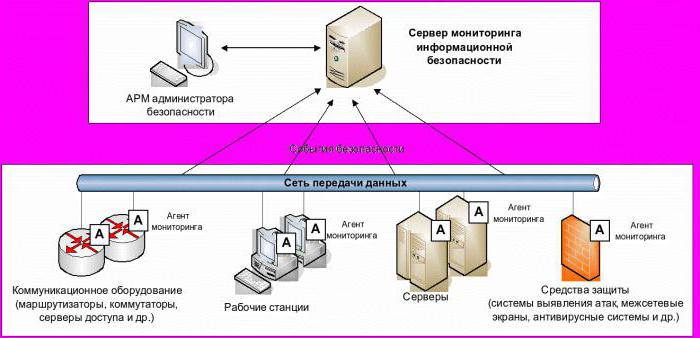

Рисунок 1: Основные этапы работ при проведении аудита безопасности

На первом этапе совместно с Заказчиком разрабатывается регламент, устанавливающий состав и порядок проведения работ. Основная задача регламента заключается в определении границ, в рамках которых будет проведено обследование. Регламент является тем документом, который позволяет избежать взаимных претензий по завершению аудита, поскольку чётко определяет обязанности сторон. Как правило, регламент содержит следующую основную информацию:

- состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита;

- перечень информации, которая будет предоставлена Исполнителю для проведения аудита;

- список и местоположение объектов Заказчика, подлежащих аудиту;

- перечень ресурсов, которые рассматриваются в качестве объектов защиты (информационные ресурсы, программные ресурсы, физические ресурсы и т.д.);

- модель угроз информационной безопасности, на основе которой проводится аудит;

- категории пользователей, которые рассматриваются в качестве потенциальных нарушителей;

- порядок и время проведения инструментального обследования автоматизированной системы Заказчика.

На втором этапе, в соответствии с согласованным регламентом, осуществляется сбор исходной информации. Методы сбора информации включают интервьюирование сотрудников Заказчика, заполнение опросных листов, анализ предоставленной организационно-распорядительной и технической документации, использование специализированных инструментальных средств.

Третий этап работ предполагает проведение анализа собранной информации с целью оценки текущего уровня защищённости АС Заказчика. По результатам проведённого анализа на четвёртом этапе проводится разработка рекомендаций по повышению уровня защищённости АС от угроз информационной безопасности.

Ниже в более подробном варианте рассмотрены этапы аудита, связанные со сбором информации, её анализом и разработкой рекомендаций по повышению уровня защиты АС.

Аудит безопасности ИС: анализ

Есть несколько методик, применяемых для анализа полученных данных. Выбор в пользу конкретной основывается на личных предпочтениях аудитора и специфике конкретной задачи.

Наиболее сложный подход предполагает анализировать риски. Для информационной системы формируются требования к безопасности. Они базируются на особенностях конкретной системы и среды ее работы, а также угроз, свойственных этой среде. Аналитики сходятся во мнении, что такой подход требует наибольших трудозатрат и максимальной квалификации аудитора. Насколько хорош будет результат, определяется методологией анализа информации и применимостью выбранных вариантов к типу ИС.

Более практичный вариант предполагает обращение к стандартам безопасности для данных. Таковыми определяется набор требований. Это подходит для различных ИС, так как методика выработана на основе крупнейших фирм из разных стран.

Из стандартов следует, каковы требования безопасности, зависящие от уровня защиты системы и принадлежности ее тому или иному учреждению. Многое зависит от предназначения ИС. Главная задача аудитора – определить корректно, какой набор требований по безопасности актуален в заданном случае. Выбирают методику, по которой оценивают, соответствуют ли стандартам имеющиеся параметры системы. Технология довольно простая, надежная, поэтому распространена широко. При небольших вложениях в результате можно получить точные выводы.

Формы аудита

Активный аудит предполагает оценку системы, на которую смотрит потенциальный хакер. Именно его точку зрения «примеряют» на себя аудиторы — изучают сетевую защиту, для чего применяют специализированное ПО и уникальные методики. Обязателен и внутренний аудит, проводимый также с точки зрения предполагаемого преступника, желающего украсть данные или нарушить работу системы.

При экспертном аудите проверяют, насколько соответствует внедренная система идеальной. При выявлении соответствия стандартам за основу берут абстрактное описание стандартов, с которыми сравнивают имеющийся объект.

Сравнение методик и выводы

Выводы тематических исследований показали, что необходимо дальнейшее развитие методологий ВА, чтобы включить дальнейшее объяснение инструментов, методов, шаблонов, подготовки интервью, моделирования и анализа процессов. В 2008 году провели сравнения из опубликованных методологий ВА следующих ученых: , , и , с целью понять, можно ли создать гибридную методологию в качестве «базовой» из всех четырех .

Гибридная методология состоит из семи этапов и выглядит следующим образом:

- Настройка, включая план проекта, коммуникации, подтверждения , бизнес-обоснование и предварительный анализ

- Обзор стратегического (внутреннего и внешнего) анализа и организационного (культурного) анализа

- Опрос пользователей информации, выявление IR и отображение информационного потока

- Учитывайте затраты / выгоды для бизнеса и ценность IR

- Проанализировать все выводы

- Отчет о выработке и распространении рекомендаций

- Руководство по разработке политики / стратегии управления информацией организации, установление ВА как циклический процесс, мониторинг и контроль.

Однако сами заявили, что это не следует рассматривать как окончательное сравнение, поскольку оно является высокоуровневым, «и не оценивает, насколько хорошо каждая методология учитывает каждый этап».