Идентификация, аутентификация и авторизация

Содержание:

- Советы по защите вашей сети

- Безопасность панели админа

- Взгляд сверху

- История

- Что такое аутентификация?

- Другие формы аутентификации

- Как работает аутентификация Windows

- Пограничная авторизация (edge-level authorization)

- Каковы объекты и субъекты криминалистической идентификации?

- Добавление Scaffold Identity

- Идентификация, аутентификация и авторизация: серьезные определения

- Настроить файл Web.config приложения-загрузчика

- Авторизация и аутентификация: разница и типы

- Зачем нужна идентификация

- Отключение автоматической аутентификации в Internet Explorer

- Биометрия.

- Образцы разделов авторизации

- Однофакторная двухэтапная аутентификация

- Шаблон с аутентификацией

- Итоги

Советы по защите вашей сети

Постоянный мониторинг изменений AD, в который входит обход журналов безопасности, и включение автономного отката подозрительных модификаций, может остановить некоторые угрозы. Мониторинг, оценка уязвимостей и их исправление являются жизненно важными частями обеспечения безопасности среды AD. В случае кибер-катастрофы регулярное резервное копирование и хранение копий в автономном режиме поможет пережить кратковременный сбой и продолжительное время простоя в случае взлома AD.

В группе администраторов домена не должно быть повседневных учетных записей пользователей, единственное исключение – учетная запись администратора домена по умолчанию. Все, что требуется злоумышленнику, – это один взломанный компьютер или учетная запись пользователя, чтобы взломать всю сеть.

Скомпрометированный контроллер домена (а в большой сети может быть несколько уровней контроллеров домена) может открыть для взлома всю сеть, каждую рабочую станцию и сервер. Если контроллеры домена были настроены так, чтобы разрешать доступ извне – что может быть оправдано, упрощением работы, – то преступнику будет намного легче атаковать вас. Чтобы предотвратить это, Microsoft предлагает, сделать контроллеры домена доступными только через отдельные локальные машины. Это затрудняет решение проблем поздно вечером или в выходные дни, но поможет обезопасить AD.

Безопасность панели админа

- Не допускается произвольная регистрация пользователей для панели админа, только администраторы сайта должны иметь доступ к интерфейсу регистрации. Поэтому регистрацию необходимо перенести в зону закрытого доступа, иначе теряется смысл идентификации пользователей для панели администратора.

- Создание собственных страниц авторизации, с требуемой языковой локализацией.

Безопасность панели администратора подразумевает только начальную страницу аутентификации, нет других страниц, т. е. регистраций, изменения паролей и т. д. Это всё должно происходить уже в зоне администрирования после авторизации. Создание паролей и логинов для пользователей осуществляет администратор.

Взгляд сверху

Обычно в системах встречаются разные компоненты: пользователи, работающие через браузер, пользователи, взаимодействующие с сервером через мобильные приложения, и просто серверные приложения, нуждающиеся в принадлежащих вам данных, хранящихся на других серверах, доступ к которым осуществляется через Web API.

Single sign-on — технология единого входа — позволяет пользователю переключаться между различными приложениями без повторной аутентификации. Используя SSO можно избежать множественных логинов, так что пользователь просто не будет замечать этих переключений. При этом ситуации, когда в рамках вашей инфраструктуры таких приложений будет больше одного, встречаются постоянно. Технология единого входа особенно удобна в больших энтерпрайз-системах, состоящих из десятков приложений, слабо связанных между собой. Вряд ли пользователи будут довольны, вводя логин и пароль при каждом обращении к системе учета рабочего времени, корпоративному форуму или внутренней базе документов.

В качестве реализации мы рассматриваем протокол OAuth2. В принципе, существуют и другие, например, Kerberos, успешно взаимодействующий с Windows, но в случае гетерогенной сети, в которой существуют компьютеры, использующие и Windows-, и Mac-, и UNIX-системы, использовать проприетарные протоколы зачастую неудобно. Тем более, это касается случаев, когда доступ к вашим сервисам осуществляется через веб — здесь OAuth2 оказывается лучшим кандидатом.

На рисунке выше показано, какие именно протоколы при каждом типе взаимодействия.

Как мы знаем из раздела «», OpenID Сonnect нужен, чтобы получить у пользователя его учетные данные и проверить их. OAuth 2.0 нужен, чтобы получать токены доступа и с ними обращаться к ресурсам.

История

С древних времён перед людьми стояла довольно сложная задача — убедиться в достоверности важных сообщений. Придумывались речевые пароли, сложные печати. Появление методов аутентификации с применением механических устройств сильно упрощало задачу, например, обычный замок и ключ были придуманы очень давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке говорится о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Отодвинуть его можно было только с помощью уникального речевого пароля: «Сезам, откройся!».

В настоящее время в связи с обширным развитием сетевых технологий, автоматическая аутентификация используется повсеместно.

Элементы системы аутентификации

В любой системе аутентификации обычно можно выделить несколько элементов :

- субъект, который будет проходить процедуру аутентификации

- характеристика субъекта — отличительная черта

- хозяин системы аутентификации, несущий ответственность и контролирующий её работу

- сам механизм аутентификации, то есть принцип работы системы

- механизм, предоставляющий или лишающий субъекта определенных прав доступа

| Элемент аутентификации | Пещера 40 разбойников | Регистрация в системе | Банкомат |

|---|---|---|---|

| Субъект | Человек, знающий пароль | Авторизованный пользователь | Владелец банковской карты |

| Характеристика | Пароль «Сезам, откройся!» | Секретный пароль | Банковская карта и персональный идентификатор |

| Хозяин системы | 40 разбойников | Предприятие, которому принадлежит система | Банк |

| Механизм аутентификации | Волшебное устройство, реагирующее на слова | Программное обеспечение, проверяющее пароль | Программное обеспечение, проверяющее карту и идентификатор |

| Механизм управления доступом | Механизм, отодвигающий камень от входа в пещеру | Процесс регистрации, управления доступом | Разрешение на выполнение банковских операций |

Факторы аутентификации

Ещё до появления компьютеров использовались различные отличительные черты субъекта, его характеристики. Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищенности и стоимости внедрения. Выделяют 3 фактора аутентификации :

- Что-то, что мы знаем — пароль. Это секретная информация, которой должен обладать только авторизованный субъект. Паролем может быть речевое слово, текстовое слово, комбинация для замка или персональный идентификационный номер (PIN). Парольный механизм может быть довольно легко реализован и имеет низкую стоимость. Но имеет существенные минусы: сохранить пароль в секрете зачастую бывает проблематично, злоумышленники постоянно придумывают новые методы кражи, взлома и подбора пароля (см. бандитский криптоанализ). Это делает парольный механизм слабозащищенным.

- Что-то, что мы имеем — устройство аутентификации. Здесь важен факт обладания субъектом каким-то уникальным предметом. Это может быть личная печать, ключ от замка, для компьютера это файл данных, содержащих характеристику. Характеристика часто встраивается в специальное устройство аутентификации, например, пластиковая карта, смарт-карта. Для злоумышленника заполучить такое устройство становится более проблематично, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищенным, чем парольный механизм, однако, стоимость такой системы более высокая.

- Что-то, что является частью нас — биометрика. Характеристикой является физическая особенность субъекта. Это может быть портрет, отпечаток пальца или ладони, голос или особенность глаза. С точки зрения субъекта, данный метод является наиболее простым: не надо ни запоминать пароль, ни переносить с собой устройство аутентификации. Однако, биометрическая система должна обладать высокой чувствительностью, чтобы подтверждать авторизованного пользователя, но отвергать злоумышленника со схожими биометрическими параметрами. Также стоимость такой системы довольно велика. Но несмотря на свои минусы, биометрика остается довольно перспективным фактором.

Что такое аутентификация?

После идентификации производится аутентификация:

Аутентификация – это процедура проверки подлинности (пользователя проверяют с помощью пароля, письмо проверяют по электронной подписи и т.д.)

Чтобы определить чью-то подлинность, можно воспользоваться тремя факторами:

- Пароль – то, что мы знаем (слово, PIN-код, код для замка, графический ключ)

- Устройство – то, что мы имеем (пластиковая карта, ключ от замка, USB-ключ)

- Биометрика – то, что является частью нас (отпечаток пальца, портрет, сетчатка глаза)

Отпечаток пальца может быть использован в качестве пароля при аутентификации

Получается, что каждый раз, когда вы вставляете ключ в замок, вводите пароль или прикладываете палец к сенсору отпечатков пальцев, вы проходите аутентификацию.

Другие формы аутентификации

- Взаимная аутентификация — это процесс, с помощью которого каждая сторона в электронном сообщении проверяет личность другой. Например, банк явно заинтересован в достоверной идентификации владельца счета до того, как разрешить перевод средств; однако клиент банка также финансово заинтересован в том, чтобы знать, что он обменивается данными с сервером банка, прежде чем предоставлять какую-либо личную информацию.

- Цифровой сертификат . Цифровой сертификат — это электронная «кредитная карта», которая устанавливает ваши учетные данные при ведении бизнеса или других транзакциях в Интернете. Он выдается центром сертификации (ЦС). Он содержит ваше имя, серийный номер, даты истечения срока действия, копию открытого ключа держателя сертификата (используется для шифрования сообщений и цифровых подписей) и цифровую подпись органа, выдающего сертификат, чтобы получатель мог проверить, что сертификат настоящий. Некоторые цифровые сертификаты соответствуют стандарту X.509. Цифровые сертификаты могут храниться в реестрах, чтобы аутентифицирующие пользователи могли искать открытые ключи других пользователей. ). Цифровые сертификаты используются в различных транзакциях, включая электронную почту, электронную торговлю и электронный перевод средств. В сочетании с шифрованием и цифровыми подписями цифровые сертификаты предоставляют отдельным лицам и организациям средства частного обмена информацией, чтобы каждая сторона была уверена, что человек или организация, с которыми они общаются, на самом деле являются тем, кем она себя называет.

- Аутентификация геометрии руки — методы геометрии руки используют характеристики формы руки, такие как длина и ширина пальца. Это приводит к довольно небольшому объему данных (около 9 байт), что ограничивает их применение только для простых целей аутентификации. Кроме того, их поведение, связанное с выполнением вышеуказанных свойств, является умеренным. Радужная оболочка, круглая цветная мембрана, окружающая зрачок глаза, представляет собой уникальную структуру, состоящую из определенных характеристик, таких как полосы, борозды, кольца, крипты, волокна и корона. Узоры радужки отличаются очень высокой отчетливостью, даже у близнецов они разные. Вероятность того, что у двух особей одинаковый рисунок радужной оболочки, составляет примерно 10 ^ -52 ^. Вероятность того, что два разных шаблона радужной оболочки глаза приведут к одному и тому же коду радужной оболочки, используемому биометрической системой (около 256 байт), ничтожно мала (около 10 ^ -78 ^), что обеспечивает почти идеальную точность совпадения.

- Проверка подлинности Kerberos — это форма проверки подлинности, которая предоставляет механизм для проверки подлинности клиента и сервера или сервера на сервере.

- Аутентификация CHAP — это форма механизма однорангового протокола (PPP), используемая аутентификатором для аутентификации однорангового узла.

- Количественная проверка подлинности. Количественная проверка подлинности — это подход к проверке подлинности, при котором кто-то, запрашивающий доступ, должен достичь определенного «уровня проверки подлинности», прежде чем ему будет предоставлен доступ. Были проведены подробные обсуждения количественной аутентификации.

Как работает аутентификация Windows

Аутентификации Windows (NTLM) и LDAP могут работать независимо друг от друга. Аутентификация Windows требует ввода учетных данных пользователя в окне авторизации браузера. А аутентификация LDAP использует проверку пароля пользователя на сервере Active Directory. Аутентификации Windows (NTLM) и LDAP работают вместе, когда пользователь нажимает ссылку “Войти под доменным пользователем”, и его аккаунт синхронизирован с LDAP.

При попытке пользователя войти в систему, используя доменные учетные данные, выполняется следующий алгоритм аутентификации:

-

Выполняется проверка авторизации пользователя в домене.

-

Имя и пароль текущего доменного пользователя считываются из cookie-файла, если эти данные записаны в cookie. В противном случае отображается браузерное окно ввода учетных данных.

Дальнейшие шаги зависят от того, синхронизирован ли пользователь с каталогом LDAP.

-

Если пользователь не синхронизирован с LDAP:

-

Выполняется проверка подлинности пользователя путем сравнения логина и пароля, записанных в cookie-файл, с учетными данными соответствующей записи Creatio. Таким образом, для возможности Windows-аутентификации пользователя, не синхронизированного с LDAP, необходимо, чтобы при регистрации данного пользователя в Creatio были указаны те же логин и пароль, которые используются им в домене.

-

Если по результатам проверки данные совпадают и учетная запись пользователя лицензирована, осуществляется авторизация в приложении.

-

Если пользователь синхронизирован с LDAP:

-

Браузер посылает запрос в службу Active Directory для проверки подлинности пользователя.

-

Запрос возвращает учетные данные текущего доменного пользователя, которые сравниваются с логином и паролем, записанными в cookie-файл.

-

Если данные совпадают и учетная запись пользователя лицензирована, то осуществляется авторизация в приложении.

На заметку. Проверка подлинности выполняется как среди пользователей основного приложения, так и среди пользователей портала самообслуживания. Порядок проверки настраивается в файле Web.config приложения-загрузчика.

Для использования функциональности аутентификации Windows по протоколу NTLM необходимо зарегистрировать пользователей в системе вручную или импортировать из LDAP и предоставить им лицензии. Также необходимо, чтобы у пользователей в настройках браузера была разрешена запись локальных данных в cookie-файлы.

-

Настройка выполняется на сервере, где развернуто приложение, и включает в себя:

-

Настройку сервера IIS, которая активирует аутентификацию по протоколу NTLM.

-

Настройку файла Web.config приложения-загрузчика, которая определяет провайдеров аутентификации и порядок проверки наличия пользователей среди зарегистрированных в Creatio.

В простом сценарии авторизация может происходить только на пограничном уровне (при помощи шлюза API). Шлюз API можно использовать в качестве центра авторизации для всех последующих микросервисов, исключая необходимость обеспечения аутентификации и контроля доступа для каждого отдельного микросервиса. В этом случае NIST рекомендует применять смягчающие меры контроля, такие как межсетевое экранирование и взаимная аутентификация, для предотвращения прямых анонимных подключений к внутренним службам в обход шлюза API.

Однако авторизация на пограничном уровне имеет следующие недостатки:

- авторизация на API-шлюзе может быстро стать трудно управляемым процессом в сложных микросервисных системах с множеством ролей и правил контроля доступа (появляется эффект «узкого горлышка»);

- шлюз API может стать единой точкой принятия решений, что может нарушить принцип «эшелонированной обороны» (defense-in-depth);

- как правило, шлюз API принадлежит команде эксплуатации (operations), поэтому команды разработки не могут напрямую вносить изменения в правила авторизации, а должны взаимодействовать с командой эксплуатации, что замедляет скорость разработки (митинги, синкапы, фоллоу-апы и прочее).

В большинстве случаев команды разработчиков реализуют авторизацию в обоих местах: в API шлюзе и на уровне микросервисов. Для аутентификации внешних субъектов можно использовать токены доступа, к примеру (reference-токен или автономный (self-contained) токен, передаваемые через заголовки HTTP (например, «Cookie» или «Authorization»), или же использовать mTLS.

Каковы объекты и субъекты криминалистической идентификации?

Идентифицируемыми объектами, т.е. объектами, отождествление которых составляет задачу процесса идентификации, являются:

- люди (обвиняемые, подозреваемые, потерпевшие и пр.);

- различные материальные предметы (обувь, одежда, орудия преступления, транспортные средства и др.);

- животные, растения;

- участки местности, помещения и т.п.

В качестве идентифицирующих объектов, т.е. объектов, с помощью которых решается задача идентификации, изучают:

- следы рук, ног, зубов и других частей тела человека, предметов его одежды, обуви, орудий взлома, частей оружия на пулях и гильзах;

- копии этих следов в виде слепков, отпечатков, фотоснимков;

- документы, где производится отождествление печатей и штампов по оттиску, лиц — по почерку, пишущих машинок — по печатному тексту и пр.;

- участки местности — по мысленному образу, путем их предъявления в натуре, по фотоснимкам или видеоматериалам;

- части каких-то предметов для установления их принадлежности единому целому.

Субъектами идентификации являются лица, решающие идентификационные задачи в ходе судебного исследования и предотвращения преступлений: эксперт, следователь, судья, специалист, любой иной участник процесса.

Следователь и судья осуществляют идентификацию как в процессуальной, так и в не процессуальной форме. Например, для того, чтобы убедиться то ли лицо вызвано на допрос, изъять при обыске вещь, описание которой имеется (вывод может и не иметь доказательственного значения, а использоваться просто для приобщения вещи к делу). Эксперт осуществляет идентификацию только в процессуальной форме при производстве экспертизы.

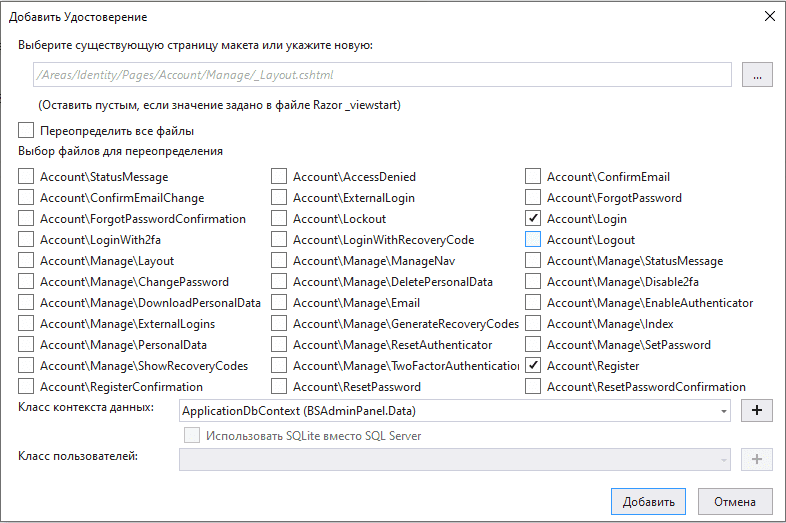

Добавление Scaffold Identity

Добавим код страниц регистрации и логинирования в наше приложение. Для этого воспользуемся шаблоном Scaffold Identity, для выборочного добавления исходного кода, содержащегося в Identity Razor библиотеке классов (RCL).

- Правой кнопкой мыши щелкнуть на название проекта (в нашем случае BSAdminPanel).

- В контекстном меню выбрать Добавить->Создать шаблонный элемент.

- В диалоговом окне, слева, выбрать Удостоверение

- В диалоге Добавить Удостоверение отмечаем два файла для переопределения: Account\Login и Account\Register

- Класс контекста данных выбрать который уже есть в приложении

- Выбор страницы макета оставьте нетронутым. Макет сформируется автоматически.

После cформирования всей структуры папок в приложении два файла _LoginPartial.cshtml. Структура формируется на новый файл, который находится в папке «/Pages/Shared/_LoginPartial.cshtml», его оставляем. А в папке «/Areas/Identity/Pages/Shared/_LoginPartial.cshtml» можно удалить. Структура строится по типу шаблона для Razor Pages.

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Настроить файл Web.config приложения-загрузчика

InternalUserPassword — провайдер, указанный в файле Web.config по умолчанию. Если вы хотите предоставить возможность аутентификации по NTLM-протоколу только пользователям, которые не синхронизированы с LDAP, не указывайте для параметра providerNames дополнительные значения.

Ldap — добавьте к значениям параметра providerNames данный провайдер, чтобы предоставить возможность аутентификации по NTLM-протоколу пользователям приложения, которые синхронизированы с LDAP.

SSPLdapProvider — добавьте к значениям параметра providerNames данный провайдер, чтобы предоставить возможность аутентификации по NTLM-протоколу пользователям портала самообслуживания, которые синхронизированы с LDAP.

NtlmUser — добавьте к значениям параметра autoLoginProviderNames данный провайдер, чтобы предоставить возможность аутентификации по NTLM-протоколу пользователям приложения, независимо от того, синхронизированы ли они с LDAP и какой тип аутентификации установлен для данных пользователей в Creatio.

SSPNtlmUser — добавьте к значениям параметра autoLoginProviderNames данный провайдер, чтобы предоставить возможность аутентификации по NTLM-протоколу пользователям портала самообслуживания, независимо от того, синхронизированы ли они с LDAP и какой тип аутентификации установлен для данных пользователей в Creatio.

Порядок записи провайдеров параметра autoLoginProviderNames определяет, в каком порядке выполняется проверка наличия пользователя системы среди пользователей приложения (NtlmUser) или среди пользователей портала (SSPNtlmUser). Например, чтобы проверка осуществлялась в первую очередь среди пользователей основного приложения, укажите провайдер NtlmUser первым в списке значений параметра autoLoginProviderNames.

Важно. Вы можете указать в качестве значения параметра autoLoginProviderNames провайдер SSPNtlmUser, только если указан дополнительно провайдер NtlmUser

Существует возможность использовать отдельно только провайдер NtlmUser.

Для отображения страницы входа в систему с доступной ссылкой Войти под доменным пользователем укажите значение “false” для параметра UsePathThroughAuthentication. При этом сквозная аутентификация будет выполняться лишь при переходе на главную страницу приложения. Чтобы отобразить страницу входа, добавьте запись /Login/NuiLogin.aspx к адресу сайта.

Если после выполнения описанных действий при первой попытке входа в систему отображается окно доменной авторизации, то необходимо дополнительно настроить свойства обозревателя Windows.

Чтобы в дальнейшем окно доменной авторизации не отображалось:

В меню “Start” —> “Settings” —> “Control Panel” —> “Network and Internet” выберите пункт “Internet options” ().

Рис. 1 — Настройка свойств обозревателя

Авторизация и аутентификация: разница и типы

Есть несколько типов определения подлинности, различающихся по уровню защиты и использованию:

- Защита с паролем. Юзер знает ключ, неизвестный никому. Сюда же относится идентификация через получение SMS;

- Привлечение предметов. Привлекают компании и фирмы. То есть тут используются карточки, брелки, флешки и прочее;

- Биометрическая проверка. Проверяется глазная сетчатка, голос, отпечатки пальцев. Это практически самая мощная системная защита;

- Скрытые данные. Чаще всего привлекается для защиты ПО. Проверяется кэш обозревателя, местоположение, которое установлено на компьютер.

Пароли

Данный вариант самый популярный. Вводится имя и определенный ключ, сервер делает сверку того, что вводил человек и того, что уже хранится в сети. Если сведения полностью совпали, доступ будет разрешен. Код бывает динамическим и постоянным. Разница состоит в том, что постоянный выдается однократно, изменить его можно лишь по желанию юзера.

Динамический можно менять по конкретным параметрам. К примеру, в процессе восстановления забытого ключа сервер предоставляет для входа как раз этот вариант.

Специальные предметы

Выше уже было упомянуто, что чаще всего способ привлекается для доступа к системам банка, закрытым помещениям. В карточку (или другой предмет) встраивается чип с уникальным идентификатором. После его соприкосновения со считывателем, выполняется сканирование, и сервер дает доступ или закрывает его.

Биометрические системы

Тут идет сверка отпечатков пальцев, голоса и прочего. Это не только самая надежная, но и самая дорогостоящая система. Ультрасовременное оборудование может сравнивать разные точки или участки во время каждого доступа, а также сканировать мимику и лицо.

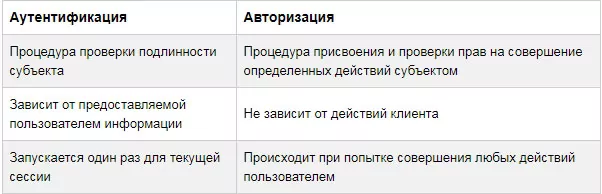

Отличие авторизации от аутентификации

Аутентификация означает, что юзер на самом деле тот, кем он представлялся. Вот только этого будет недостаточно, поэтому активируется авторизация.

Вы можете легко запомнить, в чем разница между этими процессами, для этого рассмотрим аналогию с закрытыми объектами. На входе человек предъявляет свое удостоверение (вписывает ключ и логин), а охранник делает сверку по базе данных, можно ли посетителя впустить. Если документ настоящий и фамилия присутствует в списке – зайти на территорию можно. Так выполняется и авторизация.

Авторизация и аутентификация – разница между ними, как видите, большая. По сути, одна процедура дополняет другую, но путать их не стоит. Все это позволяет максимально защитить личную информацию пользователей.

Зачем нужна идентификация

Вопросы проверки подлинности возникли ещё в древности. Чтобы убедиться, что человек действительно является тем, за кого себя выдаёт, у него могли попросить перечислить своих предков по мужской линии на несколько поколений назад или предоставить копию семейного древа.

Подлинность документов обычно устанавливалась по каким-нибудь особым знакам или качествам бумаги или по наличию на них определённых печатей. Но в век информационных технологий не поставишь сургучную печать на особо важный файл и не обнаружишь в нём водяных знаков. А вопрос о разрешении доступа к тем или иным данным оставался открытым.

Отключение автоматической аутентификации в Internet Explorer

При разработке веб-приложений с анонимным доступом или отличной от Windows аутентификацией необходимо отключить автоматическую проверку подлинности. К примеру, это очень актуально при разработке приложений для SharePoint. В принципе, все браузеры кроме Internet Explorer не поддерживают автоматическую авторизацию, потому это только для пользователей Internet Explorer.

В Internet Explorer по умолчанию включена поддержка интегрированной аутентификации пользователей. Потому для проверки работы приложений с анонимной аутентификацией нужно изменить настройку браузера, отключив встроенную проверку подлинности Windows. Это можно сделать в разделе «Свойства браузера / Дополнительно». Параметр для отключения – «Разрешить встроенную проверку подлинности Windows» (Рис.1).

Рис.1. Отключить встроенную проверку подлинности Windows

ПоделитьсяTвитнутьPinПоделиться0 Поделились

- 29 апреля 2016, Alexey

- Sharepoint

- Тэги: Internet Explorer, sharepoint, Списки Sharepoint

- Комментарии: (0)

Биометрия.

Биометрия — все более популярная технология, обеспечивающая удобный доступ к системам, услугам и ресурсам. Биометрия для однозначного определения человека использует измерение его неизменных физических характеристик. Одна из наиболее часто используемых биометрических характеристик — отпечатки пальцев.

До сих пор в Windows не было стандартной поддержки биометрических устройств. Чтобы решить эту проблему, Windows 7 вводит Windows Biometric Framework (WBF). WBF предоставляет новый набор компонентов, поддерживающий снятие отпечатка пальца с помощью биометрические устройства. Эти компоненты увеличивают безопасность пользователей.

Windows Biometric Framework упрощает пользователям и администраторам настройку и управление биометрическими устройствами на локальном компьютере или в домене.

Образцы разделов авторизации

Ниже приведены несколько примеров разделов авторизации в документации API.

SendGrid

API ключ SendGrid

API ключ SendGrid

SendGrid предлагает подробное объяснение ключей API, начиная с основ, поясняя: «Что такое ключи API?». Контекстно раздел ключей API появляется вместе с другими разделами по управлению учетными записями.

авторизация Twitter

авторизация Twitter

В Twitter подробный пример оправдан и предоставлен, поскольку требования к авторизации OAuth 2.0 немного сложнее.

Amazon Web Services

авторизация Amazon

авторизация Amazon

Amazon использует HMAC. Процесс достаточно сложный, чтобы включить полноценную диаграмму, показать шаги, которые должны выполнить пользователи.

Dropbox

Авторизация в Dropbox

Авторизация в Dropbox

Как и Twitter, Dropbox также использует OAuth 2.0. Их документация включает в себя не одну, а две диаграммы и подробное объяснение процесса.

Однофакторная двухэтапная аутентификация

Аутентификация происходит следующим образом:

- Пользователь вводит логин и пароль, указанные при регистрации. Если данная пара корректна (логин есть в базе и соответствует паролю) система высылает одноразовый пароль, имеющий ограниченное время действия.

- Пользователь вводит одноразовый пароль и, если он совпадает с тем, что отправила система, то пользователь получает доступ к своей учетной записи, денежным средствам или подтверждает денежный перевод.

Даже если злоумышленник получит логин и пароль для учетной записи (с помощью вредоносной программы, кражи записной книжки с паролями или методами социальной инженерии и фишинга), то после ввода этих данных система отправит на привязанный мобильный телефон пользователя одноразовый код с ограниченным временем действия. Без одноразового кода мошенник не сможет похитить денежные средства.

Шаблон с аутентификацией

Создадим предварительный шаблон с аутентификацией пользователей для административной панели. Для этого в MS Visual Studio 2019 запустим создание приложения Blazor Server, установим версию .NET Core 3.1. В настройках аутентификации изменим способ проверки подлинности на учетные записи отдельных пользователей.

Заметьте, что приложение создаётся c HTTPS поскольку других средств шифрования конфиденциальных данных у приложения нет. Если не использовать протокол HTTPS данные в сеть будут уходить в открытом виде. Протокол HTTPS избавляет программиста от трудоемкой работы по созданию безопасного кода на основе HTTP и javascript.

Формируем структуру папок для закрытой админ панели в области Areas. Создаём папку AdminPanel, в ней создаём две папки Pages и Shared для компонентов админпанели.

Удаляем файлы стандартного шаблона. В папке Pages оставляем только файлы _Host.cshtml из Error.cshtml. Из корневой папки Shared переносим файлы MainLayout.razor, LoginDisplay.razor и NavMenu.razor в папку /Areas/AdminPanel/Shared/, остальные файлы можно удалить. Для того чтобы в файле App.razor не нарушилась маршрутизация после переноса главного макета в корневой файл _Imports.razor необходимо добавить директиву нового пути к макету

На рисунке показана структура папок предварительного каркаса для админ панели с авторизацией.

Итоги

Безопасность ИС невозможна без применения средств аутентификации, а проникновение в корпоративную среду мобильных устройств и облачных технологий не может не влиять на принципы обеспечения информационной безопасности. Применение механизма аутентификации является самым распространенным и одним из самых эффективных методов обеспечения безопасности. Являясь по своей сути процедурой подтверждения подлинности субъекта в ИС по уникальному идентификатору, аутентификация является криптографическим методом, что обуславливает применение к устройствам, ее поддерживающим, Положения о ввозе и вывозе шифровальных (криптографических) средств, а следовательно – оформление нотификации.